U3プラットフォームのUSBメモリーを試してみる

前回の投稿でも少し触れていますが、リムーバブルメディア内のプログラムを自動実行するにはちょっとした工夫が必要です。Windows系OSではCD-ROM内のプログラムは実行可能ですが、リムーバブルメディアではアイコンを変えたりドライブ名を指定することくらいしかできないハズです(各世代のOSをじっくり試したワケじゃないので間違ってるかもだけど)。

まぁリムーバブルメディア接続時に内部のプログラムが自動実行されるとUSBメモリー等を介してウィルスが蔓延してしまうかもしれないので、自動実行できないほうが好ましいと思います。

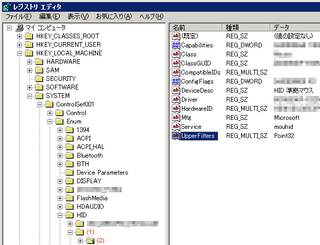

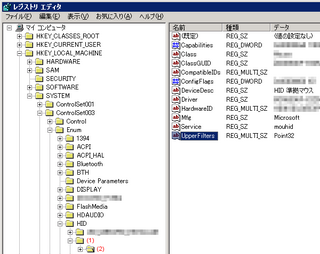

しかし接続するだけで自動実行させたいニーズもあります。以前に紹介しているポータブルHDDのセキュリティーツール等もその類です。例えばアイ・オー製のポータブルHDDなんかは接続時に仮想CD-ROMを認識させ、仮想CD内のAUTORUN.INFを介してセキュリティーツールを起動しています。

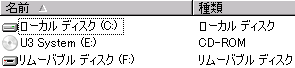

U3プラットフォームのUSBメモリーでも仮想CD-ROMを利用して接続時の自動実行を実現しています。なのでU3 USBメモリーを接続するとCD-ROMとリムーバブルディスクが出現します。

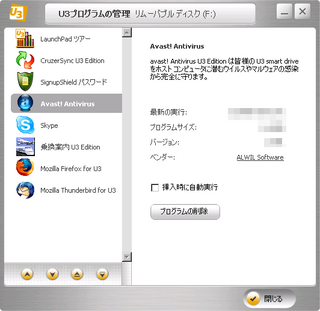

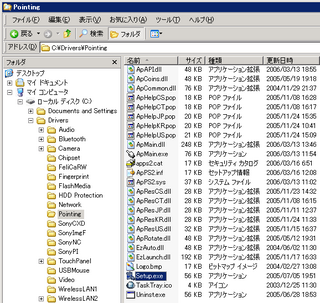

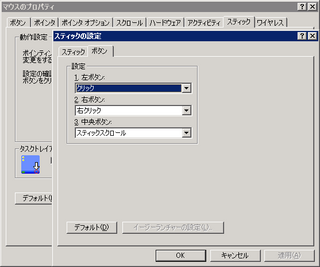

最初に自動実行されるのはU3 LaunchPadというランチャーで、さらにこのランチャーの管理画面でメモリー内にインストールされた各プログラムの自動実行を設定できます。アンチウィルスを自動実行設定しておくとUSBメモリー内や母艦のウィルスチェックができます。

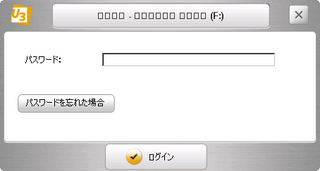

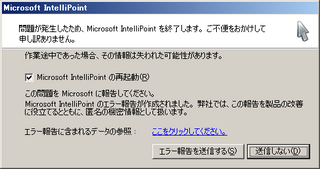

ちなみにセキュリティー(パスワード保護)を有効にしておくと

接続直後にパスワード認証を求められるようになり、

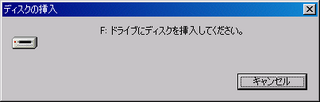

認証を通らないとランチャーが起動しなくなるとともに、リムーバブルドライブにアクセスできなくなります(SDカードリーダー自体は認識してるけど、SDカードが挿さってないような状態になります)。

ポータブルHDDだとセキュリティーツールでパスワード認証を設けても、ディスクごと引っこ抜かれて…なんて余計な心配を管理人はいつも考えるワケですが、基板に貼り付いた半導体ならかなり安心です。

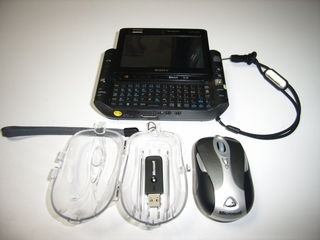

ちなみに今回使用したのはサンディスクの製品でこんな感じの外観。

これをネックストラップで首から下げておき、チキチキUSBケーブルでPCと接続すれば例えPCを奪取されても重要な情報が流出する事はなさそうです。まぁ管理人はそこまでしないですけどね(w

ランチャーへのプログラム登録は自由にできるわけではなく、U3用に作られた物だけのようで、製品へのプリインストール、添付CDやU3ダウンロードセンターへのアクセス等に絞られるようです。なのでランチャー内に悪意のあるプログラムを登録して自動実行させるのは難しそうですが、ランチャー自身を悪意のあるプログラムに入れ換えてしまえば自動実行させることは可能みたいですね(汗

ぁゃιぃU3 USBメモリーを使用するときはSHIFTキーを押しながら挿入して自動実行をキャンセルしたほうがいいのかも。